记一次服务器被当肉鸡挖矿的经历原创

前言

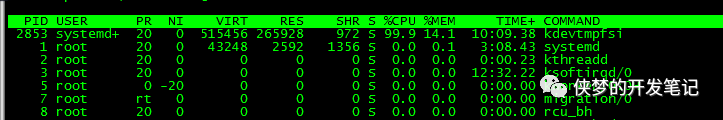

前一阵子,阿里云服务器促销,买了一台2G的主机来做测试学习用,搭好环境后基本就没怎么管它,最近发现CPU总是跑满,,于是按CPU消耗排序,排在第一的是一个名为“kdevtmpfsi”的进程,查了一下是一个挖矿木马,于是赶紧采取办法

1、查看CPU占用

TOP命令看了一下,有 1个 99% 的同名进程还在运行

看样子像是服务器被挂马了,首先应该检查服务器是否有可疑的定时任务。使用crontab -l命令来查看当前的服务器的定时任务。经检查后发现并无异常,只能看下这个进程的具体信息了

2、不管你是什么,统统kill

废话不多说,直接kill这个线程。

ps -ef |grep kdevtmpfsi

直接kill -9 (PID) 把这个线程干掉了 过一阵子又回来了.....

甚至 find / -name kdevtmpfsi

发现在 /tmp/kdevtmpfsi 这个文件

然后我们 rm -rf /tmp/kdevtmpfsi 把这个文件删除了

这么一小段时间会没有问题 可是过了一会儿这个线程就又启动了继续把cpu跑满了。

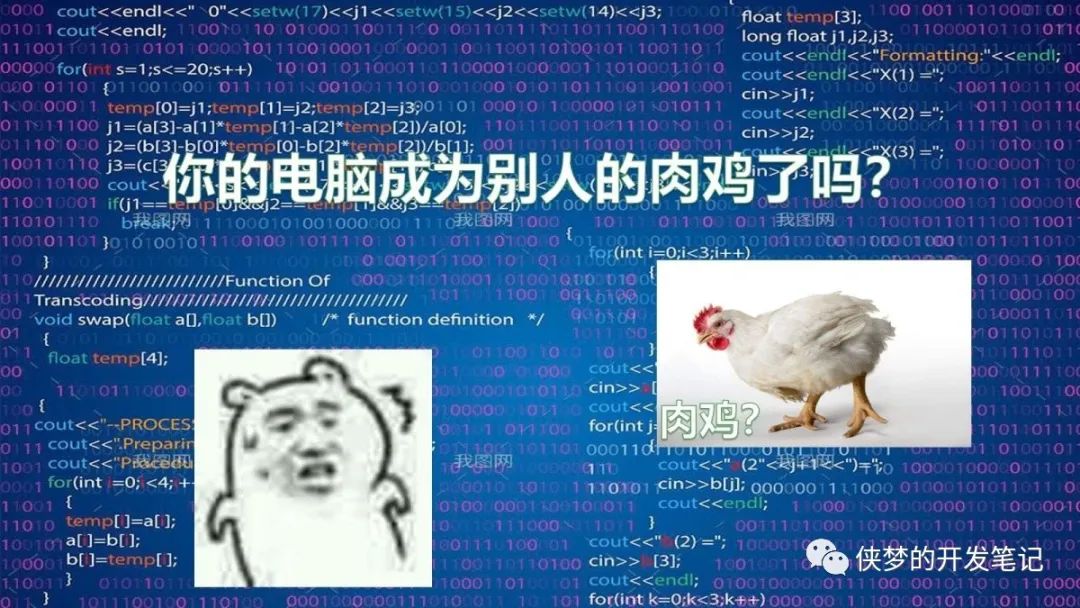

经过一番搜索,确定是服务器被当做“肉鸡”,被挖矿了

3、“肉鸡”

此肉鸡非彼肉鸡。

电脑肉鸡是一种病毒。感染此病毒的电脑会受别人控制。你的电脑就因此成为别人砧板上的肉,别人想怎么吃就怎么吃,肉鸡(机)一名便由此而来。

肉鸡一般被黑客以各种不等价格出售。

要登陆肉鸡,必须知道3个参数:远程电脑的IP、用户名、密码。说到肉鸡,就要讲到远程控制。远程控制软件例如灰鸽子、上兴等。

肉鸡不是吃的那种,是中了木马,或者留了后门,可以被远程操控的机器,许多人把有WEBSHELL权限的机器也叫肉鸡。谁都不希望自己的电脑被他人远程控制,但是很多人的电脑是几乎不设防的,很容易被远程攻击者完全控制。

4、控制肉鸡能干什么

看不惯哪个网站?操纵这些傀儡机器不停的请求该网站,让别人没法用,服务瘫痪,这就是传说中的DDoS攻击(分布式拒绝服务攻击)。

想赚点小钱,偷偷挖矿是你不二的选择,这么多肉鸡,虽然每一台计算能力不怎么样,但是联合起来也不容小觑。这种肉鸡俗称挖掘鸡

5、如何防治

1、更改系统管理员账户的密码,密码长度不小于8位并且使用大写字母/小写字母/数字/特殊字符组合;

2、更改远程登录端口并开启防火墙限制允许登录的IP,防火墙配置只开放特定的服务端口并对FTP、数据库等这些不需要对所有用户开放的服务进行源IP访问控制;

3、检查是否开放了未授权的端口

输入命令netstat–anp查看

4、安装专门的查杀病毒防木马软件,对服务器进行全盘病毒扫描和查杀;

5、假删除系统中未知账户,windows系统还需要检查注册表中的SAM键值是否有隐藏账户;

6、假如有WEB服务的,限制web运行账户对文件系统的访问权限,只开放仅读权限。

6、解决服务器问题

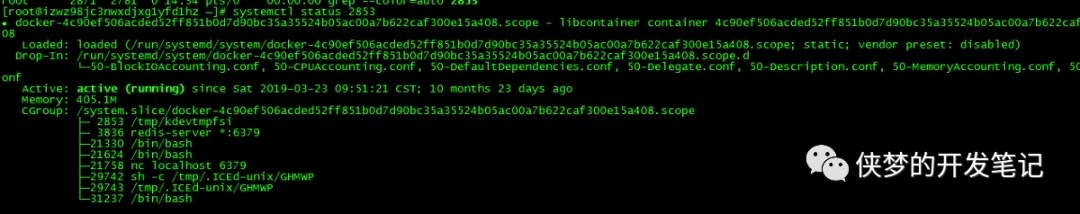

找到进程后,我们追踪溯源,找到的并kill线程和它的守护线程。

然后直接kill - 9(Pid) 杀死这俩个线程

find / -name kdevtmpfsi

find / -name kinsing

7、后记

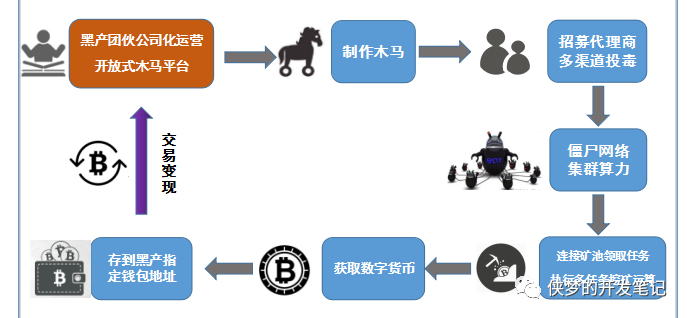

相信通过上图的现实,你已经知道木马是怎么进来的了,是利用Redis端口漏洞进来的,它可以对未授权访问redis的服务器登录,定时下载并执行脚本,脚本下载文件并运行,进行系统监控、远程调用、内网传播等。所以除了执行上述操作,还要把未授权的redis服务设置密码,修改端口号等。所以各位小伙伴一定要,加强各个组件的安全加固,防止被入侵。做好安全防护,提高信息安全意识。