这家公司因Log4j漏洞惨遭黑客攻击并勒索500万美元原创

从本月9号Apache Log4j2 漏洞曝光引发轩然大波以来,网络安全研究人员不是在修Bug的路上,就是在发补丁的途中。Log4j也成了本月讨论度最高的热词之一。

最近,越南最大的加密交易平台之一 —— ONUS,因其支付系统运行的Log4j版本存在漏洞而遭到黑客攻击。很快,黑客找到ONUS,向其勒索500万美元,并威胁说如果ONUS拒绝支付,他们就在网上公布ONUS的客户数据。ONUS拒绝了这个勒索,于是黑客就在论坛上公开销售了近200万ONUS客户的数据。

支付软件运行的Log4j版本存在漏洞

12月9日,由Log4j引起的Log4Shell零日漏洞(CVE-2021-44228)的执行程序在GitHub上公开。这让投机取巧的黑客们钻了空子,他们开始在网上大规模的搜寻有漏洞的服务器。很不幸,ONUS成了他们的攻击目标。在12月11日至13日期间,黑客成功地利用了Cyclos服务器上的Log4Shell漏洞,并为之后的持续访问留了后门。

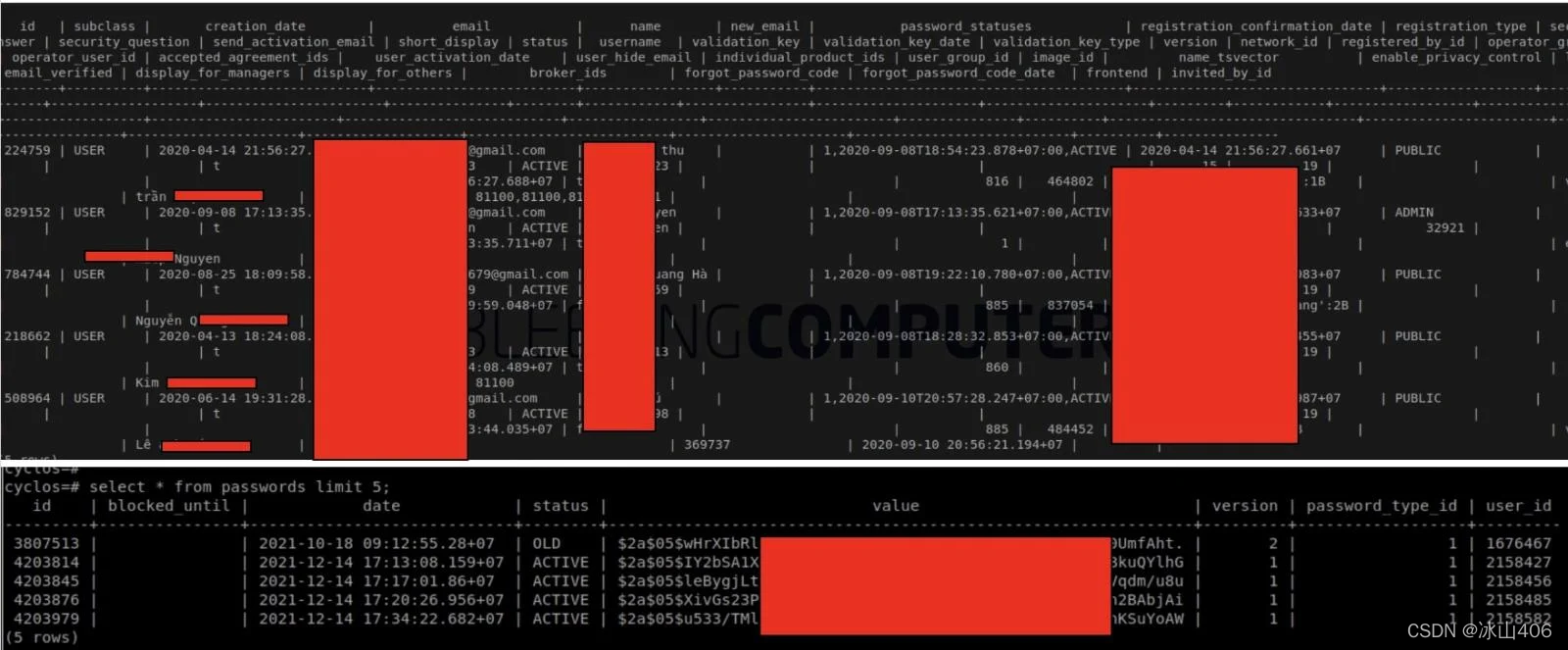

Cyclos是一家提供一系列POS和支付软件解决方案的供应商,他们在软件中使用了易受攻击的Log4j版本。据报道称,虽然Cyclos在13日发出了一个警告,也通知了ONUS为系统打补丁,但一切都已太晚,曝光窗口已经让黑客有足够的时间渗入敏感数据库。这些数据库里有近200万条客户记录,包括E-KYC数据、个人信息和哈希密码。其中,E-KYC通常被银行和金融科技公司使用,用来从客户那里获得一些身份证明文件和证据,以及用于自动验证的 "自拍视频"。

有趣的是,Log4Shell漏洞存在于 "仅用于编程目的 "的沙盒服务器上,但由于系统配置错误,黑客可以进一步进入包含生产数据的敏感数据存储位置(Amazon S3存储桶)。

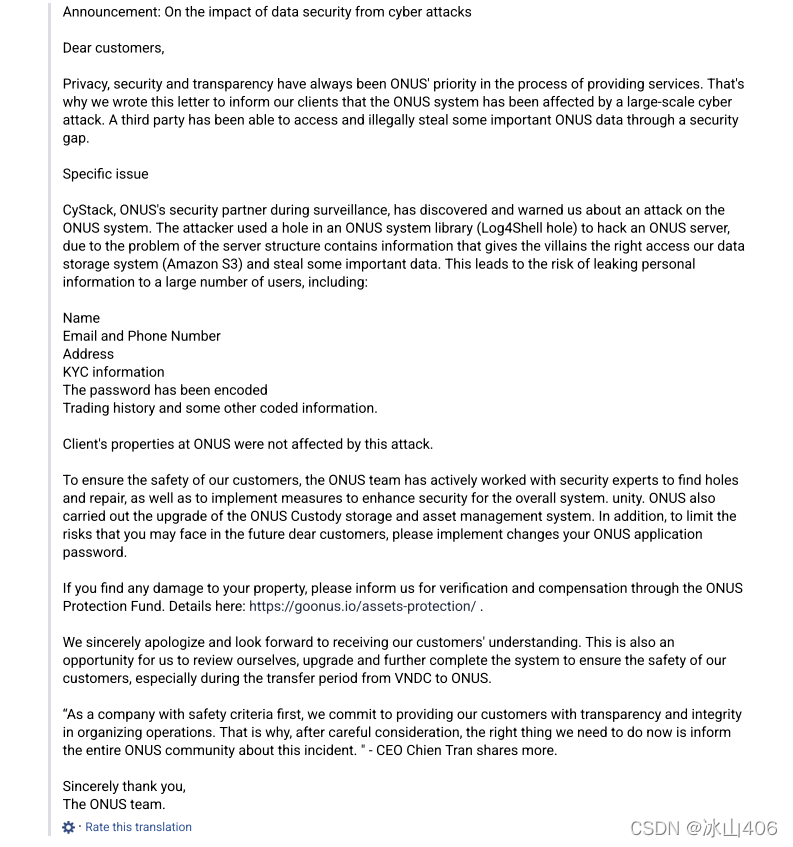

ONUS拒绝了500万美元的勒索要求,而是选择通过一个私人的Facebook小组向他们的客户披露这次攻击。ONUS首席执行官Chien Tran说:"作为一家将安全放在首位的公司,我们致力于为我们的客户提供透明、完整的商业运作。所以我们深思熟虑后,决定将这一事件告知整个ONUS社区"。

公告内容

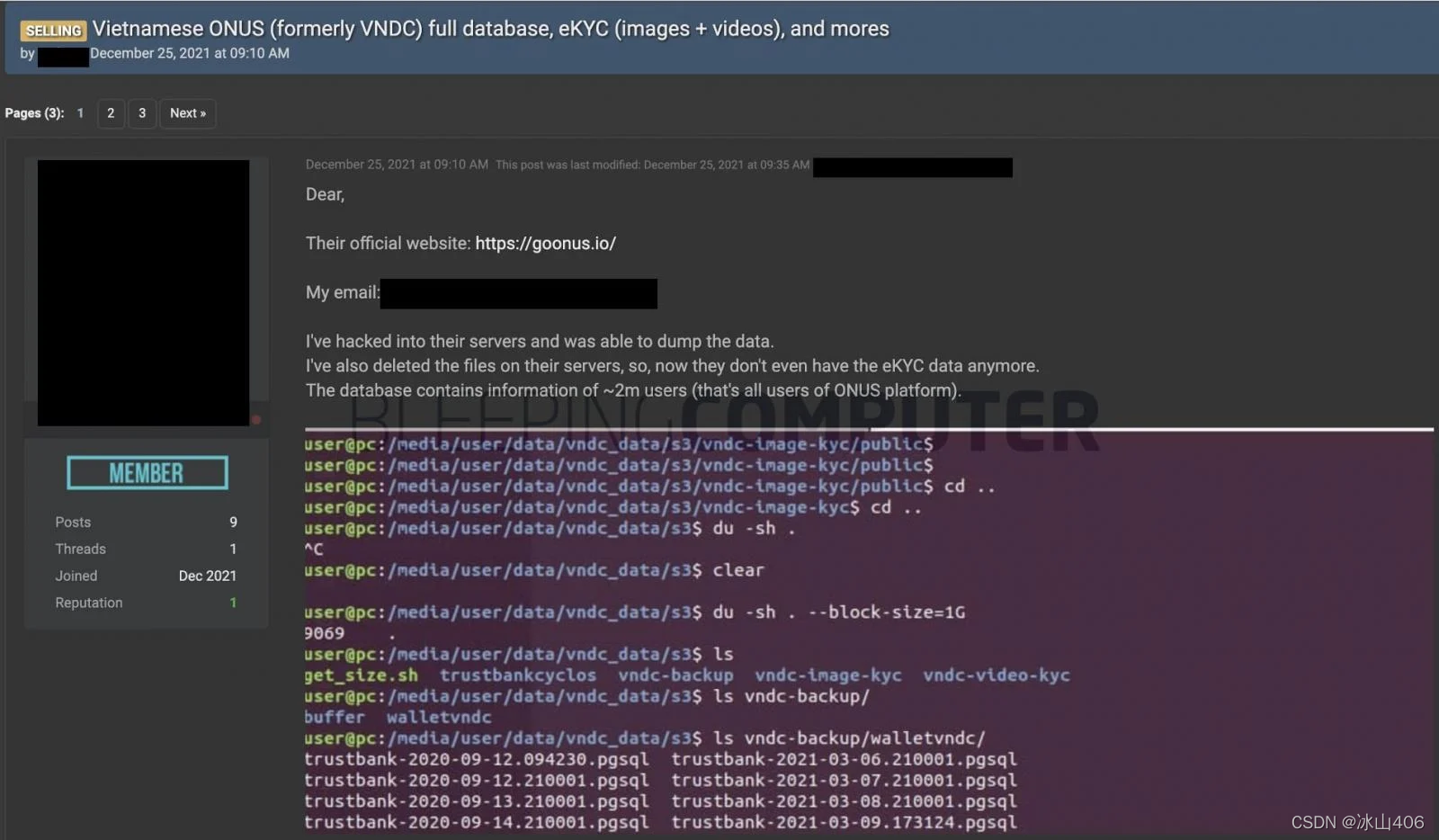

近200万条客户记录被出售

截止12月25日,在未能从ONUS获得勒索金额后,黑客将客户数据放在数据泄露市场上出售。

近200万名ONUS客户的数据被出售

黑客检索到的客户信息包括。

- 姓名

- 电子邮件和电话号码

- 地址

- KYC信息

- 加密密码

- 交易历史

- 以及其他一些加密信息

黑客还声称他们拥有395个ONUS数据库表的副本,其中包括客户的个人信息和哈希密码。这些样本还包括未经编辑的客户身份证、护照的图像,以及在KYC过程中客户提交的自拍视频片段。

威胁行为者声称拥有的客户数据摘录

事件发展得愈发严重,ONUS向客户道歉:"我们真诚地道歉,希望得到您的理解。这也是我们检讨自己、升级和进一步完善系统以保证我们用户安全的机会,尤其是在当下从VNDC到ONUS的过渡阶段。"

错误配置的亚马逊S3存储桶

黑客本身不仅仅是一个Log4j问题。Log4j漏洞可能只是攻击者的切入点,而ONUS在Amazon S3存储桶上不恰当的访问控制,让攻击者有了可乘之机。ONUS解释说:"黑客利用ONUS系统上一组库中的漏洞,进入沙盒服务器。然而,由于信息配置错误,黑客得以进入数据存储系统(Amazon S3)窃取了一些重要数据,造成了大量用户个人信息的泄露"。

对此,为ONUS提供服务的网络安全公司CyStack进行了彻底的调查,并公布了他们发现的攻击机制和攻击者设置的后门。CyStack对ONUS的建议包括修补Cyclos中的Log4Shell漏洞——按照供应商的指示,停用泄露的AWS凭证,正确配置AWS访问权限,阻止公众访问所有敏感的S3存储桶,并施加额外的限制。

截止目前,log4j漏洞已经被各种攻击者利用。从国家支持的黑客到勒索软件团伙和其他一些人,都能在脆弱的系统上注入加密矿工。同时,人们还发现Conti勒索软件团伙盯上了易受攻击的VMWare vCenter服务器,并想加以利用。

在此,Log4j呼吁用户应立即升级到28号发布的最新版本2.17.1(用于Java 8)。包含修复程序的2.12.4(Java 7)和2.3.2(Java 6)的后备版本预计很快便会发布。

参考链接:https://www.bleepingcomputer.com/news/security/fintech-firm-hit-by-log4j-hack-refuses-to-pay-5-million-ransom/

————————————————

版权声明:本文为CSDN博主「冰山406」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_64917227/article/details/122240994